Pentest vs Red Team : Les différences clés expliquées

Avec la hausse constante des cyberattaques mixée avec l’informatisation quasi totale des entreprises d’aujourd’hui, la cybersécurité est devenue un pilier essentiel au bon fonctionnement et à la santé des entreprises. Avec l’environnement actuel en constante évolution, on ne peut plus développer nos solutions de sécurité en mode “Réactif”… Ce n’est simplement plus suffisant. Il est nécessaire de développer des méthodes proactives afin de combattre plus efficacement les multiples menaces qui planent.

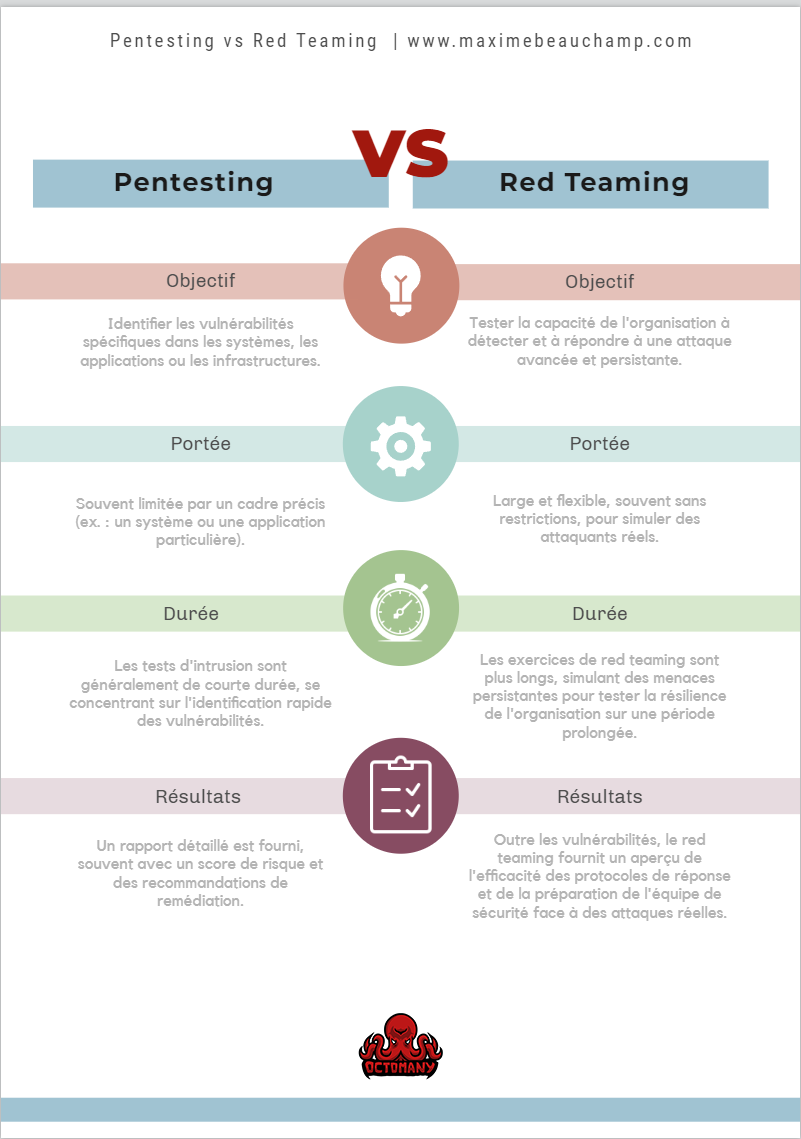

Une solution essentielle à intégrer dans les méthodologies de défense est la sécurité offensive. Le pentesting et le red teaming sont deux tactiques qui peuvent être extrêmement précieuses. Ces deux termes sont souvent vus interchangés comme s’ils étaient des synonymes. Malgré leurs objectifs similaires, ces deux techniques ont des différences importantes. Cet article vise à comparer ces méthodes et leurs critères de sélection.

Comprendre Le Red Teaming

Définition Et Objectifs

Le terme ‘Red Teaming’ trouve ses racines dans les pratiques militaires des États-Unis. Pour illustrer, voici un extrait tiré de la page 6 du ‘Red Team Handbook’, publié par l’University of Foreign Military and Cultural Studies :

Pour approfondir votre compréhension de cette pratique et de son origine militaire, je recommande la lecture intégrale du ‘Red Team Handbook’, accessible ici : Red Team Handbook

Avec le temps, les pratiques du Red Teaming se sont développées dans un contexte de plus en plus large, jusqu’à atteindre le secteur privé et l’informatique. Aujourd’hui, le red teaming en cybersécurité est donc, en résumé, l’émulation d’un attaquant sur un réseau et leurs installations.

On utilise cette technique pour: - Simuler des scénarios d’attaque réalistes - Tester la réactivité des équipes de défense (Blue team) - Identifier les vulnérabilités non détectées par les tests standards - Améliorer les stratégies de défenses et de réponses aux incidents.

Seules quelques personnes sont au courant du déroulement d’une opération d’équipe rouge sur leur réseau. On teste donc réellement les capacités de défense de l’équipe bleue. Ces opérations sont coûteuses, car elles se développent souvent sur plusieurs semaines, voir mois. L’équipe rouge tente de rester furtive le plus longtemps possible. Analyser l’environnement, développer des exploits et les attaques prennent du temps et de la planification. C’est pourquoi le Red Teaming n’est pas fait pour toute entreprise cherchant à se protéger.

Scénarios D’application

- Grandes entreprises avec des infrastructures critiques

- Secteurs règlementés (Santé, Finance)

Exploration Du Pentesting

Définition Et Objectifs

Comme le Red Teaming, les tests d’intrusions cherchent à identifier des vulnérabilités qui auraient pu être manquées par les tests standards. On utilise le Pentesting pour vérifier l’efficacité des contrôles de sécurité en place. On veut aussi valider la conformité vis-à-vis les normes de sécurité et les réglementations.

Types De Tests D’intrusion

- Test de réseau:

- Détection des vulnérabilités dans les équipements réseaux (routeurs, commutateurs, pare-feu).

- Simulation d’Attaques

- Analyse des configurations des équipements

- Test d’application web:

- Tests de sécurité des applications (Ex. Injection SQL, XSS (Cross-Site Scripting), CSRF (Client-Side Request Forgery), etc.)

- Audit de code

- Tests d’authentification et de gestion des sessions

- Test de pénétration physique:

- Accès non autorisé (Tentative d’accès sans autorisation pour évaluer la sécurité physique)

- Tests de sécurité des employés (Suivi des employés à savoir s’ils respectent les protocoles de sécurité)

- Inspection des dispositifs de sécurité (Caméras, serrures, alarmes, etc.)

Cette liste n’est évidemment pas exhaustive et ne vous donne qu’un aperçu des différents objectifs des Pentests.

Comparaison Des Approches

Échelle Et Portée Des Tests

- Red Teaming: Vise une simulation complète (Tous les aspects de sécurité avec un degré de furtivité)

Pentesting: Souvent ciblé sur des applications spécifiques, avec des objectifs clairement définis.

Niveau De Réalisme

Red Teaming: Simulations d’attaques réalistes sans prévenir l’équipe bleue, on teste donc la capacité complète défensive et la réactivité/réponse aux incidents.

Pentesting: Le réalisme est plus limité pour les tests d’intrusion puisque l’équipe défensive est au courant de l’opération.

Avantages De Chaque Méthode

- Red Teaming:

- Vue d’ensemble: Permet de créer un portrait complet de la posture de sécurité de l’organisation. On peut évaluer l’efficacité de l’équipe bleue sous tous ses aspects.

- Pentesting:

- Correction rapide: Les résultats des tests d’intrusion sont souvent plus immédiats, on améliore donc le temps de réponse aux vulnérabilités découvertes.

- Coût: Le Pentesting est la méthode la moins coûteuse entre les deux options: Les tests sont plus courts et plus ciblés, on a donc besoin de déployer moins de ressources pour les compléter.

- Nombre de vulnérabilités: Le Pentesting vise à découvrir toutes les vulnérabilités existantes pouvant affecter la cible.

Limitation Et Défis

- Red Teaming:

- Coût élevé: Nécessite des ressources importantes pour simuler des scénarios réalistes.

- Équipes spécialisées: Demande des experts en sécurité avec une capacité à simuler des attaques crédibles

- Pentesting:

- Moins adapté aux scénarios complexes: Le pentesting peut ne pas capturer entièrement la dynamique d’une attaque réaliste.

- Vision focalisée: Portée plus limitée, on risque donc de passer à côté de certaines vulnérabilités.

Cas d’usage pour le red teaming et Le pentesting

- Quand utiliser le Red Teaming:

- Environnements hautement sécurisés

- Préparation à des audits de sécurité complexes

- Quand opter pour le Pentesting:

- Développement de nouvelles applications

- Après des mises à jour majeures

- Combinaison des deux méthodes:

- Utilisation séquentielle pour une couverture complète

- Utilisation conjointe pour un audit de sécurité complet

Conclusion

Dans le monde de la cybersécurité, rester à jour est crucial. Avec l’escalade des cyberattaques, il est évident que réagir aux menaces ne suffit plus ; nous devons anticiper et agir en amont. Les tactiques comme le Red Teaming et le Pentesting sont au cœur de cette approche proactive. Ces méthodes, bien que similaires dans leur but de sécurisation, diffèrent assez pour être utilisées de manière complémentaire plutôt que remplaçable l’une par l’autre.

Le Red Teaming est parfait pour ceux qui cherchent une analyse complète et réaliste de leurs défenses, adaptée aux grandes structures avec des enjeux de sécurité élevés. Le Pentesting, quant à lui, est idéal pour des vérifications rapides et précises, super pour identifier et fixer des vulnérabilités spécifiques rapidement et efficacement.

Choisir entre ces deux approches dépendra des besoins spécifiques de votre organisation, des ressources disponibles et du type de données à protéger. En fin de compte, l’important est de ne pas se contenter d’une seule méthode. Combiner le Red Teaming et le Pentesting peut offrir une vision complète et une défense robuste, prête à faire face aux cybermenaces de demain. Alors, gardez l’esprit ouvert, restez proactif et continuez à renforcer vos défenses pour rester un pas devant les hackers.